Question d'origine :

Bonjour cher Guichet,

J’ai entendu que certains journalistes et opposants politiques utilisaient le réseau TOR pour envoyer des informations. Pouvez-vous me dire pourquoi et comment ?

Merci d’avance.

Pampa

Réponse du Guichet

Le 28/10/2014 à 09h01

Bonjour

Tor est un routeur qui permet de surfer sur le web dans un relatif anonymat et de contourner la censure. Son mode de fonctionnement empêche de tracer les données envoyées sur la toile et donc de remonter à la personne qui les envoie.

Initialement, Tor fut conçu, implémenté et déployé comme un projet de routage en oignon de troisième génération par le Laboratoire de recherche de l’U.S Naval. Il fut développé avec l’U.S Navy, dans l’idée première de protéger les communications gouvernementales.

Aujourd’hui, il est utilisé tous les jours, pour une grande variété d’usage, par des civils, les militaires, des journalistes, des agents d’application de la loi, des activistes et beaucoup d’autres.

Présentation

Tor est un réseau de tunnels virtuels qui permettent aux personnes et aux groupes d’améliorer leur anonymat et leur sécurité sur Internet. Il permet également aux développeurs de logiciels de créer de nouveaux outils de communication avec des caractéristiques natives de respect de la vie privée. […]

Les privés utilisent Tor pour éviter que les sites web les traquent, eux et leurs familles, ou pour se connecter à de nouveaux sites, des services de messagerie instantanée, ou pour utiliser le web lorsqu’ils ont été bloqués par leur fournisseur d’accès. Les services cachés de Tor laissent les usagers publier des sites web ou d’autres services sans avoir à révéler la location de leur site. Les privés utilisent également Tor pour des communications sensibles : chat et forum de survivants de viol ou d’abus ou encore des personnes malades.

Les journalistes utilisent Tor pour communiquer de façon plus sûre avec des lanceurs d’alerte ou des dissidents. Les ONG se servent de Tor pour permettre à leurs employés de se connecter sur leur site quand ils sont dans un pays étranger, sans notifier aux personnes alentour qu’ils travaillent pour cette organisation.

Des groupes comme Indymedia recommandent Tor pour sauvegarder la vie privée et la sécurité de leurs membres en ligne. Des groupes activistes comme l’Electronic Frontier Foundation recommandent Tor comme un mécanisme de maintien des libertés civiles en ligne. Les entreprises utilisent Tor comme un moyen sûr de mener des analyses de compétitivité et pour protéger des données sensibles des espions. […]

(Source : Tor : overview)

Comment fonctionne Tor

Le but de Tor est de se protéger de l'analyse de trafic, une forme de surveillance des réseaux qui menace l'anonymat et la confidentialité des personnes, les activités et les rapports confidentiels commerciaux. Avec Tor, les communications rebondissent à travers un réseau de serveurs distribués (Nœuds), appelés onion routers, qui vous protègent contre les sites web qui enregistrent les pages que vous visitez, contre les observateurs externes, et contre les onion routers eux-mêmes.

The Onion Router (Tor) (littéralement : le routage en oignon) : c'est-à-dire en couche comme les oignons.

Tor réduit les risques d'analyses de trafic simples ou sophistiquées, en répartissant vos transactions entre plusieurs endroits de l'Internet. On ne peut donc pas, en observant un seul point, vous associer à votre destinataire. C'est comme utiliser un chemin tortueux et difficile à suivre pour semer un poursuivant (tout en effaçant de temps en temps ses traces). Au lieu d'emprunter un itinéraire direct entre la source et la destination, les paquets de données suivent une trajectoire aléatoire à travers plusieurs serveurs qui font disparaître vos traces. Personne ne peut donc déduire de l'observation d'un point unique, ni d'où viennent, ni où vont les données.

(Source : Tor / Ubuntu.fr)

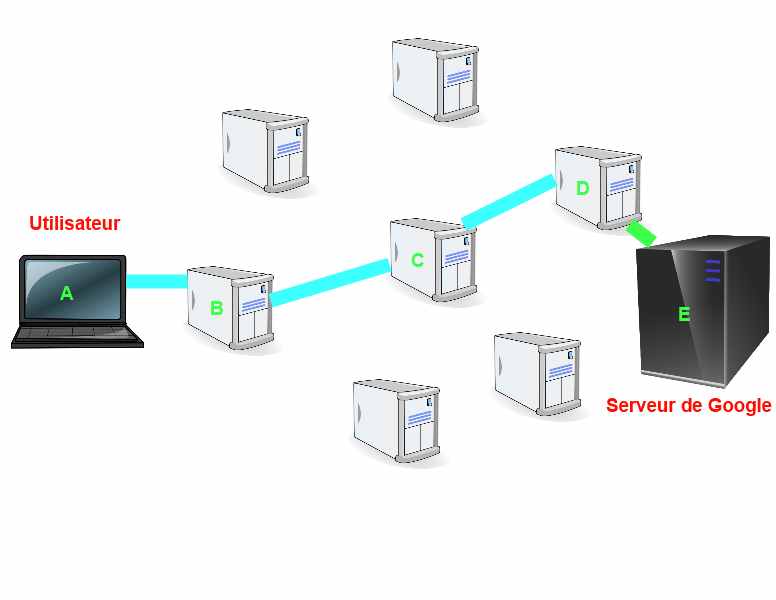

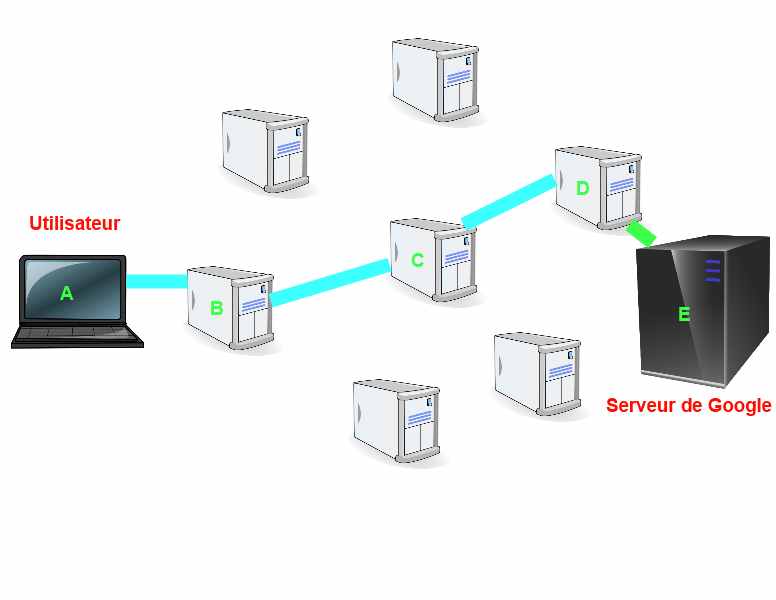

Admettons par exemple que vous souhaitez accéder à Google, nous l’appellerons le nœud E.

Vous êtes le nœud A, et vos données vont passer par le nœud B aussi appelé le nœud d’entrée, puis C et enfin D qui sont tous dispersés quelque part dans le monde.

Jusqu’à là c’est simple, notre adresse IP est masquée car Google ne verra que l’adresse IP du dernier nœud, qui aussi appelé le nœud de sortie, avant d’atteindre le serveur cible . Il verra donc uniquement l’adresse IP du nœud D.

Reprenons le tout sous forme schématique :

(Source : Pourquoi Tor ne garantit pas l’anonymat / Le blog du hacker)

Pour aller plus loin :

• Tor (anonymity network) / Wikipédia

• Qui a peur du grand méchant « darknet » ? / Slate

• Granting Anonymity / New York Times)

• What is Tor ? : a beginer’s guide to the privacy tool / The Guardian

Bonne journée

Tor est un routeur qui permet de surfer sur le web dans un relatif anonymat et de contourner la censure. Son mode de fonctionnement empêche de tracer les données envoyées sur la toile et donc de remonter à la personne qui les envoie.

Initialement, Tor fut conçu, implémenté et déployé comme un projet de routage en oignon de troisième génération par le Laboratoire de recherche de l’U.S Naval. Il fut développé avec l’U.S Navy, dans l’idée première de protéger les communications gouvernementales.

Aujourd’hui, il est utilisé tous les jours, pour une grande variété d’usage, par des civils, les militaires, des journalistes, des agents d’application de la loi, des activistes et beaucoup d’autres.

Tor est un réseau de tunnels virtuels qui permettent aux personnes et aux groupes d’améliorer leur anonymat et leur sécurité sur Internet. Il permet également aux développeurs de logiciels de créer de nouveaux outils de communication avec des caractéristiques natives de respect de la vie privée. […]

Les privés utilisent Tor pour éviter que les sites web les traquent, eux et leurs familles, ou pour se connecter à de nouveaux sites, des services de messagerie instantanée, ou pour utiliser le web lorsqu’ils ont été bloqués par leur fournisseur d’accès. Les services cachés de Tor laissent les usagers publier des sites web ou d’autres services sans avoir à révéler la location de leur site. Les privés utilisent également Tor pour des communications sensibles : chat et forum de survivants de viol ou d’abus ou encore des personnes malades.

Les journalistes utilisent Tor pour communiquer de façon plus sûre avec des lanceurs d’alerte ou des dissidents. Les ONG se servent de Tor pour permettre à leurs employés de se connecter sur leur site quand ils sont dans un pays étranger, sans notifier aux personnes alentour qu’ils travaillent pour cette organisation.

Des groupes comme Indymedia recommandent Tor pour sauvegarder la vie privée et la sécurité de leurs membres en ligne. Des groupes activistes comme l’Electronic Frontier Foundation recommandent Tor comme un mécanisme de maintien des libertés civiles en ligne. Les entreprises utilisent Tor comme un moyen sûr de mener des analyses de compétitivité et pour protéger des données sensibles des espions. […]

(Source : Tor : overview)

Le but de Tor est de se protéger de l'analyse de trafic, une forme de surveillance des réseaux qui menace l'anonymat et la confidentialité des personnes, les activités et les rapports confidentiels commerciaux. Avec Tor, les communications rebondissent à travers un réseau de serveurs distribués (Nœuds), appelés onion routers, qui vous protègent contre les sites web qui enregistrent les pages que vous visitez, contre les observateurs externes, et contre les onion routers eux-mêmes.

The Onion Router (Tor) (littéralement : le routage en oignon) : c'est-à-dire en couche comme les oignons.

Tor réduit les risques d'analyses de trafic simples ou sophistiquées, en répartissant vos transactions entre plusieurs endroits de l'Internet. On ne peut donc pas, en observant un seul point, vous associer à votre destinataire. C'est comme utiliser un chemin tortueux et difficile à suivre pour semer un poursuivant (tout en effaçant de temps en temps ses traces). Au lieu d'emprunter un itinéraire direct entre la source et la destination, les paquets de données suivent une trajectoire aléatoire à travers plusieurs serveurs qui font disparaître vos traces. Personne ne peut donc déduire de l'observation d'un point unique, ni d'où viennent, ni où vont les données.

(Source : Tor / Ubuntu.fr)

Admettons par exemple que vous souhaitez accéder à Google, nous l’appellerons le nœud E.

Vous êtes le nœud A, et vos données vont passer par le nœud B aussi appelé le nœud d’entrée, puis C et enfin D qui sont tous dispersés quelque part dans le monde.

Jusqu’à là c’est simple, notre adresse IP est masquée car Google ne verra que l’adresse IP du dernier nœud, qui aussi appelé le nœud de sortie, avant d’atteindre le serveur cible . Il verra donc uniquement l’adresse IP du nœud D.

Reprenons le tout sous forme schématique :

(Source : Pourquoi Tor ne garantit pas l’anonymat / Le blog du hacker)

Pour aller plus loin :

• Tor (anonymity network) / Wikipédia

• Qui a peur du grand méchant « darknet » ? / Slate

• Granting Anonymity / New York Times)

• What is Tor ? : a beginer’s guide to the privacy tool / The Guardian

Bonne journée

DANS NOS COLLECTIONS :

Ça pourrait vous intéresser :

Commentaires 0

Connectez-vous pour pouvoir commenter.

Se connecter

Bach in a circle

Bach in a circle